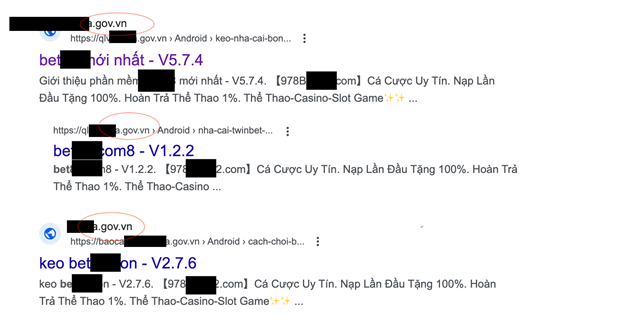

Bùng phát quảng cáo website cờ bạc 'núp bóng' dưới link .gov.vn

Các chuyên gia an ninh mạng cảnh báo người dùng cần cẩn trọng trước các website giả dạng .gov.vn hay .vn. vì tiềm ẩn nhiều nguy cơ bị hack hoặc lừa đảo.

- Thị phần của Apple tại Trung Quốc tăng mạnh nhờ iPhone 17 (18/11)

- Smartphone Android chuẩn bị có Face ID mạnh hơn cả iPhone (17/11)

- Tăng cường an toàn thông tin mạng những tháng cuối năm (17/11)

- Tây Ninh đặt 10 chỉ tiêu bứt phá về khoa học công nghệ và chuyển đổi số (17/11)

- Windows và Office không bản quyền đồng loạt bị Microsoft 'vô hiệu' (16/11)

- Khuyến khích doanh nghiệp tư nhân đầu tư hạ tầng viễn thông và hạ tầng số (16/11)

- Google Photos 'lột xác' thành trợ lý sáng tạo, nghe và sửa ảnh theo ý người dùng (16/11)

- Hệ Mặt Trời có thể chuyển động với tốc độ cao gấp hơn 3 lần so với dự đoán (16/11)

-

Google Maps không còn 'ngốn' pin nhờ chế độ mới

Google Maps không còn 'ngốn' pin nhờ chế độ mới

- Google thua kiện, người dùng Android sắp được mua ứng dụng với giá rẻ hơn

- Samsung ra mắt công nghệ màn hình đột phá Micro RGB

- Tây Ninh đặt mục tiêu 100% cán bộ, học sinh, người dân biết kỹ năng số vào năm 2026

- Microsoft chỉ ra lý do người dùng nên gỡ bỏ Chrome

- Chuyển đổi số liên thông, đồng bộ chuẩn bị thực hiện mô hình chính quyền địa phương 2 cấp

- Cảnh báo khẩn đến hàng triệu người dùng CapCut

- Vì sao WiFi lúc nhanh lúc chậm dù bạn ngồi yên một chỗ?

- Cuộc đua công nghệ tản nhiệt bằng chip rắn

- Garmin ra mắt thế hệ đồng hồ thông minh vívoactive 6 mới

-

Công bố ứng dụng Zalo Mini app 'Tân Ninh số'

Công bố ứng dụng Zalo Mini app 'Tân Ninh số'

- Tây Ninh khảo sát, học tập kinh nghiệm xây dựng đề án thành lập Trung tâm đổi mới sáng tạo tỉnh

- Hội thảo khoa học trình diễn kết nối cung cầu công nghệ lần 4 năm 2025

- Motorola quay lại thị trường Việt Nam, ra mắt 5 smartphone mới

- Oppo Find X9 Series tăng trưởng gấp 5 lần so với thế hệ tiền nhiệm

- Google Maps không còn 'ngốn' pin nhờ chế độ mới

- Google phát cảnh báo khẩn về ứng dụng VPN miễn phí

- Microsoft cảnh báo người dùng Windows cần nhanh chóng cập nhật hệ thống

- Google Photos 'lột xác' thành trợ lý sáng tạo, nghe và sửa ảnh theo ý người dùng

- ChatGPT thử nghiệm tính năng 'họp nhóm' với 20 người cùng lúc

Một số webiste giả mạo 'núp bóng' dưới các đường link .gov.vn (Ảnh chụp màn hình)

Một số webiste giả mạo 'núp bóng' dưới các đường link .gov.vn (Ảnh chụp màn hình) Một số webiste giả mạo 'núp bóng' dưới các đường link .gov.vn (Ảnh chụp màn hình)

Một số webiste giả mạo 'núp bóng' dưới các đường link .gov.vn (Ảnh chụp màn hình)