Đội phòng thủ ngăn chặn sự xâm nhập hệ thống máy chủ của đội tấn công tại buổi diễn tập bảo vệ hệ thống thông tin TP.HCM năm 2015 - Ảnh: Như Hùng

Trong chín tháng đầu năm 2015, Trung tâm ứng cứu khẩn cấp máy tính VN (VNCERT) đã phát hiện 18.085 trang web bị nhiễm mã độc. Trong đó có 88 trang web, cổng thông tin điện tử của các cơ quan nhà nước; 7.421 trang web bị tấn công thay đổi giao diện với 165 trang web, cổng thông tin điện tử của các cơ quan nhà nước; 5.368 trang web bị cài mã lừa đảo mạo danh (phishing); 3.290.200 địa chỉ IP bị nhiễm mã độc botnet và bị điều khiển bởi các

máy chủ nước ngoài.

Chúng tôi đã gặp trường hợp doanh nghiệp có doanh số hàng triệu USD nhưng hệ thống mạng đã bị cài mã độc để lấy cắp thông tin cả năm trời mà không biết Ông Võ Đỗ Thắng (giám đốc Trung tâm Athena) |

Lấy thông tin, làm gián điệp kinh tế

Ông Nguyễn Hữu Nguyên, giám đốc VNCERT chi nhánh TP.HCM, cho biết chỉ riêng trong dịp 30-4 và 1-5 đã có hơn 1.000 trang web VN bị tấn công và hơn 14.000 điện thoại di động bị theo dõi. VN nằm trong số các mục tiêu theo dõi của chiến dịch tấn công APT30 từ năm 2012-2014 với dữ liệu đánh cắp chủ yếu là thông tin kinh tế, chính trị; mã độc mã hóa dữ liệu và đòi tiền chuộc.

Số liệu thu thập thường xuyên của VNCERT về sự cố an toàn mạng cho thấy hai đối tượng bị tấn công nhiều nhất là các doanh nghiệp, tổ chức quy mô nhỏ và các cá nhân.

Ghi nhận từ bộ phận an ninh mạng thuộc Trung tâm tư vấn và đào tạo an ninh mạng Athena, nhiều doanh nghiệp đã thiệt hại hàng trăm ngàn USD vì bị đánh cắp dữ liệu kinh doanh. So với năm 2014, năm 2015 mức độ tấn công an ninh mạng không hề suy giảm. Các cuộc tấn công có chủ đích, tấn công âm thầm vào các doanh nghiệp để lấy thông tin, làm gián điệp kinh tế

diễn ra nhiều hơn.

Theo ông Nguyễn Hữu Nguyên, ba nhóm mục tiêu chính cho các dạng tấn công mạng hiện nay:

- Đánh cắp dữ liệu kinh tế, chính trị bằng kiểu tấn công APT, sử dụng mã độc viết riêng cho mục tiêu tấn công;

- Tấn công vào các tổ chức tài chính, ngân hàng để chiếm đoạt tiền, chủ yếu dùng các phương pháp dò quét mạng, giả mạo... để xâm nhập các hệ thống quản trị chiếm quyền điều khiển;

- Tấn công người dùng cá nhân bằng các kiểu tấn công kỹ thuật xã hội (social engineering), mạo danh (phishing) để thu thập thông tin cho các mục đích lừa đảo, đặc biệt lừa đảo qua các mạng xã hội có xu hướng ngày càng gia tăng.

Tại VN, các cuộc tấn công đã và sẽ rất âm thầm, không để lại dấu vết, tập trung vào các nhóm ngành như công ty thương mại, công ty xuất nhập khẩu, công ty FDI... vì dữ liệu của các công ty này có thể ảnh hưởng nhiều đến cộng đồng và lực lượng an ninh mạng tại chỗ hầu như không có.

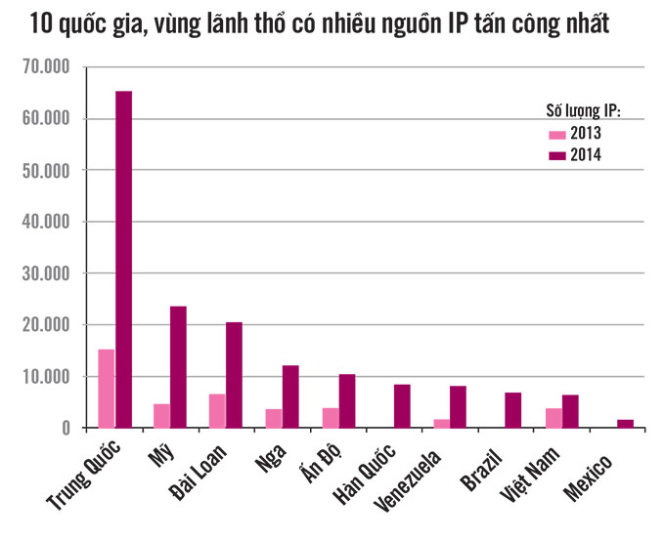

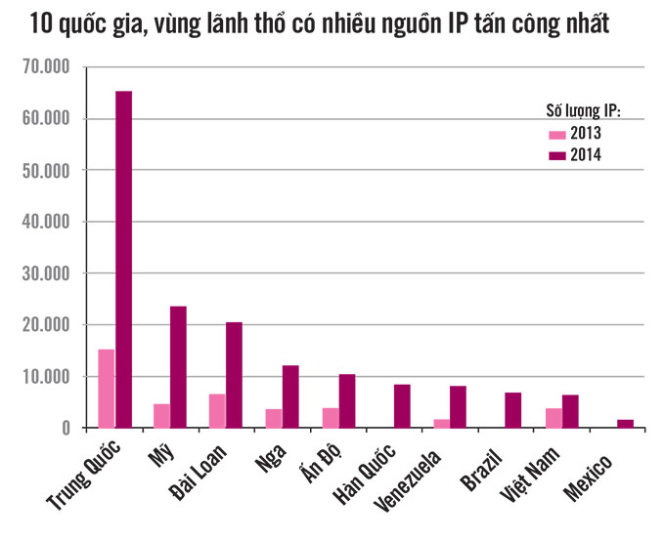

Theo thống kê của Trung tâm dữ liệu TP.HCM, trong chín tháng đầu năm 2015 đã có hơn 400.000 đợt dò quét và 60.000 đợt tấn công mạng bằng nhiều hình thức nhằm vào hệ thống của TP.HCM đã được phát hiện và ngăn chặn. Trung bình có hơn 44.000 đợt dò quét và khoảng 7.000 đợt tấn công mỗi tháng và Trung Quốc, Mỹ là hai quốc gia có nguồn tấn

công nhiều nhất.

Riêng đối với cổng thông tin điện tử của thành phố, trong chín tháng đầu năm 2015 đã thống kê được hơn 4,7 triệu đợt dò quét và tấn công ứng dụng web, đã được hệ thống tường lửa ứng dụng web phát hiện và ngăn chặn. Các trang web bị tấn công nhiều nhất là website của Ủy ban Việt kiều, trang chủ của TP.HCM, Trung tâm Xúc tiến thương mại - đầu tư, Sở Kế hoạch - đầu tư, Sở

Tư pháp, Sở Y tế...

Năm 2014, tình hình dò quét, tấn công vào hệ thống mạng TP.HCM tăng 300% so với năm trước. Hơn 2,5 triệu hành vi tấn công vào cổng thông tin chính quyền TP.HCM. Trong đó có hai trang web bị tấn công thay đổi giao diện là cổng thông tin điện tử Sở GD-ĐT và trang web cũ của Khu

công nghệ cao.

Đồ họa: Vĩ Cường

Phải thay đổi cách phòng thủ

Theo ông Nguyên, hiện nay các cơ quan nhà nước và doanh nghiệp lớn đều xây dựng các hệ thống bảo vệ an toàn mạng nhưng cũng chỉ phòng thủ ở mức cơ bản như tường lửa cho vòng ngoài, IPS/IDS bảo vệ các vùng mạng quan trọng, chống virút trên máy người dùng cuối.

Một số đơn vị có người chuyên trách về bảo mật và an toàn mạng thì có triển khai thêm một số giải pháp, công cụ bổ sung để phát hiện sớm các nguy cơ như định kỳ rà quét hệ thống để phát hiện các lỗ hổng bảo mật, giải pháp thu thập và phân tích log để phát hiện các hành vi và xu hướng tấn công.

Tuy nhiên, điểm thiếu hiện nay là giải pháp giám sát an toàn mạng và cảnh báo sớm, khả năng cập nhật các lỗ hổng - điểm yếu bảo mật (vulnerability) mới được công bố, các giải pháp phát hiện và chống mã độc trên máy người dùng cuối và hệ thống, nhất là khả năng nhận dạng thông minh các hành vi giống mã độc đối với các loại mã độc mới,

chưa được kịp thời.

Khi các hình thái tấn công mạng đã thay đổi và được cải tiến liên tục thì hầu hết doanh nghiệp và tổ chức còn đang rất bị động trong phòng thủ, đặc biệt là ở VN - chuyên gia Đỗ Ngọc Duy Trác, phó viện trưởng Viện Nghiên cứu và huấn luyện an ninh mạng (CSO), nhận xét.

Theo ông Trác, phần lớn tổ chức và doanh nghiệp dựa trên các giải pháp và thiết bị bảo mật thương mại, được các đối tác cung cấp và triển khai sử dụng các kiến trúc an ninh mạng truyền thống, chủ yếu tập trung vào việc ngăn chặn tin tặc xâm nhập và tập trung vào vùng biên, do đó không thể đối phó với những chiêu

thức tấn công mới.

Ngoài ra, lực lượng nhân sự chuyên trách an ninh mạng còn rất mỏng và chất lượng chưa cao, do vậy bên cạnh việc đang sử dụng các kiến trúc an ninh mạng đã cũ thì họ cũng rất khó khăn trong việc chủ động điều chỉnh các thành phần trong kiến trúc này khi đối phó với các cuộc tấn công kiểu mới. Hậu quả là hàng loạt cuộc tấn công xâm nhập và chiếm đoạt thành công dữ liệu của các tổ chức trong một thời gian dài mà các kiến trúc an ninh mạng và nhân sự chuyên trách không hề phát hiện.

Để thay đổi được cán cân phòng thủ hiện nay đòi hỏi toàn bộ nền công nghiệp an ninh mạng và các tổ chức phải thay đổi tư duy phòng thủ, rằng mọi hệ thống đều có thể bị xâm nhập, hệ thống càng lớn thì khả năng đã có tin tặc đang nằm vùng càng cao.

Theo ông Trác, phải chấp nhận hiện thực là không thể ngăn chặn được tin tặc xâm nhập, đặc biệt là các nhóm tin tặc có nguồn lực dồi dào hay được chính phủ nào đó bảo trợ. Vì vậy, thay vì sử dụng các kiến trúc an ninh mạng truyền thống tập trung vào việc ngăn chặn xâm nhập, cần phải chuyển dịch sang kiến trúc mới với tiền đề là không cho tin tặc đạt được mục đích khi nhắm vào một tổ chức.

Hiện nay, mục tiêu của các nhóm tin tặc mạnh thường là các dữ liệu tài sản trí tuệ chủ chốt, các sáng chế phải mất nhiều năm để nghiên cứu. Trên thế giới, nền công nghiệp an ninh mạng đã bắt đầu có xu hướng dịch chuyển sang kiến trúc an ninh mạng mới này, ưu tiên vào việc phát hiện sớm các dấu hiệu xâm nhập và trích xuất dữ liệu quan trọng ra khỏi tổ chức và từ đó có các biện pháp ngăn chặn kịp thời.

19-11 - Ngày an toàn thông tin Ngày an toàn thông tin VN với chủ đề “Xu hướng phá hoại tàn khốc của tấn công mạng hiện đại” do Sở Thông tin và truyền thông TP.HCM cùng Chi hội An toàn thông tin phía Nam tổ chức ngày 19-11. Tại hội thảo, các chuyên gia nhận định bối cảnh an toàn, an ninh thế giới và cả VN đang diễn biến hết sức phức tạp, không chỉ đe dọa đến thông tin, tài sản cá nhân, doanh nghiệp mà còn ảnh hưởng đến cả nền tảng kinh tế, chính trị của xã hội hiện tại như điện, giao thông, an ninh quốc gia. Trước đó, trong buổi diễn tập bảo vệ hệ thống thông tin cho các cơ quan quản lý nhà nước tại công viên phần mềm Quang Trung vào chiều 18-11, Thứ trưởng Bộ Thông tin và truyền thông Nguyễn Thành Hưng cho biết nguy cơ bùng nổ chiến tranh mạng giữa các quốc gia là khả năng có thể hoàn toàn xảy ra vì thời gian gần đây trên thế giới có nhiều cuộc tấn công mạng đặc biệt liên quan đến sắc tộc, tôn giáo, chính trị, các nhóm tin tặc có tài chính và nhân lực hùng hậu cho thấy dấu hiệu có hậu thuẫn của các chính phủ ở đằng sau. VN cần phải có kịch bản ứng phó với nguy cơ này và bộ đang lên phương án tăng cường hoạt động ứng cứu sự cố máy tính, tăng cường liên kết các đơn vị trong hệ thống mạng lưới điều hành. |

Hồng Nhung/tuoitre.vn

Google Maps không còn 'ngốn' pin nhờ chế độ mới

Google Maps không còn 'ngốn' pin nhờ chế độ mới

5 sai lầm 'đốt tiền' khi mua điện thoại Android

5 sai lầm 'đốt tiền' khi mua điện thoại Android